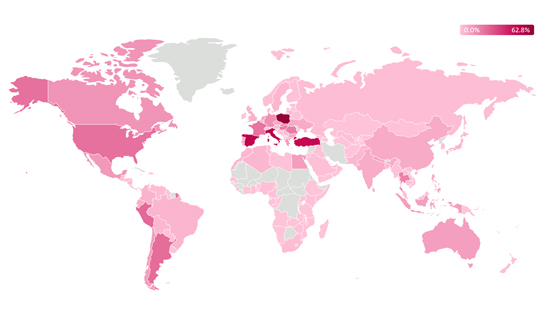

con Perú, Argentina, Chile y México como los países más atacados en Latinoamérica

- El FBI, la Policía Federal de Australia, la Policía Nacional de los Países Bajos junto con ESET y otros organismos, lograron desmantelar el grupo Danabot e identificaron a individuos responsables de su desarrollo, ventas y administración.

ESET, compañía líder en detección proactiva de amenazas, participó en una importante interrupción de la infraestructura del notorio infostealer (malware que tiene la capacidad de robar información) denominado Danabot, por parte del Departamento de Justicia de EE.UU., el FBI y el Servicio de Investigación Criminal de Defensa del Departamento de Defensa de EE.UU. Las agencias estadounidenses colaboraron estrechamente con la Bundeskriminalamt de Alemania, la Policía Nacional de los Países Bajos y la Policía Federal de Australia. ESET participó en el esfuerzo junto con Amazon, CrowdStrike, Flashpoint, Google, Intel471, PayPal, Proofpoint, Team Cymru y Zscaler.

“Dado que Danabot ha sido desbaratado en gran medida, aprovechamos para compartir nuestros conocimientos sobre el funcionamiento de esta operación de “malware como servicio” (cibercriminales ofrecen el acceso a malware a terceros y les brindan soporte a cambio de una suscripción), identificando las características utilizadas en las últimas versiones del malware, el modelo de negocio de los autores y una visión general del conjunto de herramientas ofrecidas a los afiliados. Además de filtrar datos confidenciales, Danabot también se utilizó para distribuir más malware, que puede incluir ransomware, a un sistema ya comprometido”, afirma Tomáš Procházka, investigador de ESET que analizó Danabot.

Los autores de Danabot operan como un único grupo, ofreciendo su herramienta en alquiler a potenciales afiliados, que luego la emplean para sus fines maliciosos, estableciendo y gestionando sus propias redes de bots. Desarrollaron una gran variedad de funciones para ayudar a sus clientes con sus fines maliciosos. Las más destacadas son: capacidad para robar diversos datos de navegadores, clientes de correo, clientes FTP y otros programas populares; registro de pulsaciones de teclado y grabación de pantalla; control remoto en tiempo real de los sistemas de las víctimas; captura de archivos (utilizada habitualmente para robar carteras de criptomonedas); compatibilidad con inyecciones web tipo Zeus y captura de formularios. Además de utilizar sus capacidades de robo, desde ESET identificaron una variedad de cargas útiles distribuidas a través de Danabot a lo largo de los años, y descubrieron casos en los que se lo ha utilizado para descargar ransomware en sistemas ya comprometidos.

Danabot también fue utilizado en actividades menos convencionales, como la utilización de máquinas comprometidas para lanzar ataques DDoS. Por ejemplo, un ataque DDoS contra el Ministerio de Defensa de Ucrania poco después de la invasión rusa de Ucrania. A lo largo de su existencia, según ESET, fue una herramienta elegida por muchos ciberdelincuentes y cada uno de ellos la implementó por diferentes medios de distribución. Los desarrolladores de Danabot incluso se asociaron con los autores de varios criptadores y cargadores de malware, y ofrecieron precios especiales para un paquete de distribución a sus clientes, ayudándoles con el proceso.

De todos los mecanismos de distribución observados por ESET, el uso indebido de los anuncios de Google para mostrar sitios web aparentemente relevantes, pero que en realidad maliciosos, entre los enlaces patrocinados en los resultados de búsqueda de Google, se destaca como uno de los métodos más prominentes para atraer a las víctimas a la descarga de Danabot. La maniobra más popular consiste en empaquetar el malware con software legítimo y ofrecer dicho paquete a través de sitios de software falsos o sitios web que prometen falsamente a los usuarios ayudarles a encontrar fondos no reclamados. La última adición a estas técnicas de ingeniería social son los sitios web engañosos que ofrecen soluciones para problemas informáticos inventados, cuyo único propósito es atraer a las víctimas para que ejecuten un comando malicioso insertado secretamente en el portapapeles del usuario.

El conjunto de herramientas típico proporcionado por los autores de Danabot a sus afiliados incluye una aplicación de panel de administración, una herramienta de backconnect para el control en tiempo real de los bots y una aplicación de servidor proxy que retransmite las comunicaciones entre los bots y el servidor de C&C real. Los afiliados pueden elegir entre varias opciones para generar nuevas versiones, y es su responsabilidad distribuir estas versiones a través de sus propias campañas.

El equipo de investigación de ESET, que ha estado rastreando a Danabot desde 2018, contribuyó con asistencia que incluyó proporcionar análisis técnico del malware y su infraestructura de backend, así como identificar los servidores de C&C de Danabot. Durante ese período, ESET analizó varias campañas en todo el mundo, siendo históricamente Polonia, Italia, España y Turquía los países más atacados. El esfuerzo conjunto de desmantelamiento también llevó a la identificación de individuos responsables del desarrollo, ventas y administración de Danabot, entre otros.

“Queda por ver si Danabot podrá recuperarse del desmantelamiento. Sin embargo, el golpe se dejará sentir, ya que las fuerzas de seguridad han conseguido desenmascarar a varias personas implicadas en las operaciones del malware”, concluye Procházka.

Para obtener una descripción técnica de Danabot y conocer su funcionamiento, consulte “Danabot: Analizando un imperio caído” en WeLiveSecurity.com.

Por otro lado, ESET invita a conocer Conexión Segura, su podcast para saber qué está ocurriendo en el mundo de la seguridad informática. Para escucharlo ingrese a: https://open.spotify.com/show/0Q32tisjNy7eCYwUNHphcw

| Nuestras noticias también son publicadas a través de nuestra cuenta en Twitter @ITNEWSLAT y en la aplicación SQUID |

![]()