Las mejoras incluyen indicadores únicos de ataque y mapeo MITRE ATT&CK para reforzar y simplificar el proceso de investigación

Las últimas versiones de Kaspersky EDR y Kaspersky Anti Targeted Attack incorporan nuevas funcionalidades que simplifican el proceso de investigación y mejoran la detección de amenazas. La reciente incorporación de una base de datos de Indicadores de Ataque (IoAs), mantenida y alimentada por los propios expertos en detección de amenazas de Kaspersky, permite ofrecer información contextual adicional durante la investigación de actividades vinculadas al cibercrimen. Asimismo, las IoAs se mapean a la base de datos de conocimientos MITRE ATT&CK para el análisis posterior de las tácticas, técnicas y procedimientos de los cibercriminales. Estas mejoras clave ayudan a las empresas a investigar incidentes complejos con mayor rapidez.

Los incidentes relacionados con amenazas complejas pueden tener un impacto significativo en las empresas. El coste de respuesta y de la recuperación de los procesos, la necesidad de invertir en nuevos sistemas o procesos, el impacto sobre la disponibilidad y el daño a la reputación son todos factores que en su conjunto generan un gran perjuicio a las empresas. Por tanto, las organizaciones deben tener en cuenta no solo el creciente número de programas maliciosos sino también el mayor número de amenazas complejas y avanzadas que las tienen en el punto de mira. En 2018, el 41% de las empresas[1] admitió que habían sufrido un ataque dirigido, dato que confirma que las empresas tienen que protegerse frente a las amenazas más sofisticadas que podrían evadir los sistemas de detección. Kaspersky EDR y la plataforma Kasperky Anti Targeted Attack permiten dar respuesta a estos retos y amenazas.

Indicadores de ataque para reforzar el proceso de investigación

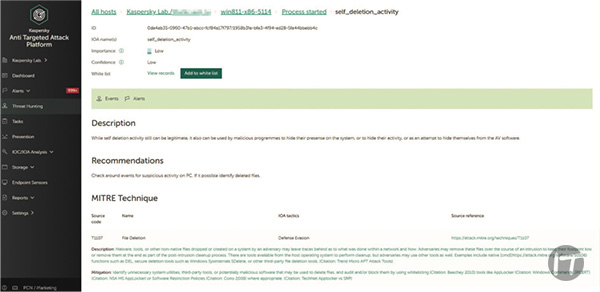

Kaspersky EDR y Kaspersky Anti Targeted Attack cuentan con funcionalidades para comprobar los Indicadores de Compromiso, tales como el hash, nombre de archivo, ruta, dirección IP, URL, etc.), que sirven para indicar si se ha producido un ataque. Además de buscar los IoC, las nuevas capacidades IoAs ayudan a identificar las tácticas y técnicas de los intrusos, sin importar el tipo de malware o software legítimo que se haya utilizado en el ataque. Para simplificar el proceso de investigación a la hora de examinar la telemetría de múltiples endpoints, los eventos se correlacionan con un conjunto único de IoAs de Kaspersky. Los IoAs que coinciden se muestran en la interfaz del usuario con una descripción detallada y recomendaciones sobre la mejor forma de responder al ataque.

Los usuarios pueden producir su propio conjunto de IoAs en base a su experiencia interna, su conocimiento de las amenazas más significativas y su entorno específico de TI. Todos los nuevos eventos se mapean de forma automática y en tiempo real con la base de datos interna de IoAs creada por el usuario, permitiendo la creación inmediata de acciones de respuesta y escenarios de detección a largo plazo, en línea con los requerimientos específicos de la infraestructura protegida.

Mapeo a la base de conocimientos MITRE ATT&CK

En conjunto, Kaspersky EDR, Kaspersky Anti Targeted Attack y MITRE ATT&CK -una base de datos accesible en todo el mundo con multitud de tácticas y técnicas basadas en observaciones en el mundo real-, ayudan a las empresas a validar e investigar riesgos a futuro de forma eficaz. Las amenazas que se detecten se mapean de forma automática a la base de conocimientos, contextualizando de forma inmediata los eventos nuevos con la ayuda de inteligencia externa y datos sobre técnicas de ataque. Disponer de un conocimiento más profunda sobre un ataque reduce el riesgo futuro y permite a los equipos de seguridad reducir el tiempo que se tarda en analizar y hacer frente a las amenazas.

Las funcionalidades mejoradas también están disponibles para organizaciones que ofrecen monitorización y gestión de la ciberseguridad. La nueva arquitectura multi-tenancy permite a los proveedores de servicios de seguridad gestionada (MSSP) proteger las infraestructuras de numerosos clientes al mismo tiempo.

Sergey Martsynkyan, jefe de Marketing de Producto B2B en Kaspersky, ha comentado, “los cibercriminales pueden residir en objetos de confianza evadiendo la detección, utilizar software legítimo, cuentas comprometidas, software único, técnicas de ingeniería social, o recurrir a personal infiltrado. Es fundamental no depender en exclusiva de las pruebas que dejen los cibercriminales y analizar el rastro potencial de su actividad. Para ayudar a las empresas a solucionar este problema, hemos trasladado los conocimientos expertos de Kaspersky a una serie de IoA que hemos mapeado con MITRE ATT&CK. Con más información y un mejor entendimiento de las intenciones del malhechor, las empresas podrán reaccionar con mayor rapidez ante amenazas complejas”.

Descubre más sobre las nuevas versiones de Kaspersky Endpoint Detection and Response y Kaspersky Anti Targeted Attack en la web oficial de Kaspersky.